ما هي الهندسة الاجتماعية Social engineering وكيف يتم استخدامها في الاختراق

الهندسة الاجتماعية هي فن من فنون التلاعب بالناس حتى تجعلهم يتخلوا عن المعلومات السرية الخاصة بهم. عن طريق الهندسة الاجتماعية يمكن الحصول على مختلف أنواع المعلومات أي أنه أي شيء يمكن الحصول عليه من خلال هذه الهندسة الاجتماعية.

لكن عندما يتم استهداف الأفراد، فإنه غالباً ما يتم خداعك من أجل الوصول الى كلمات المرور أو المعلومات المصرفية الخاصة بك، أو الوصول إلى جهاز الكمبيوتر الخاص بك لتثبيت برامج ضارة سراً – مما يمكنهم من الوصول إلى كلمات المرور والمعلومات المصرفية بالإضافة إلى منحهم التحكم في جهاز الكمبيوتر الخاص بك وغير ذلك الكثير.

المتخصصون في الهندسة الاجتماعية يتوفرون على تقنيات وتكتيكات من خلالها يمكن بسهولة استغلال ميولك الطبيعية للثقة واهراقك ببساطة بدلاً من اكتشاف طرق و برامج لاختراق تطبيقاتك وحساباتك.

على سبيل المثال، فإنه في الهندسة الاجتماعية تعتبر عملية الحصول على كلمة سر ما سهل من محاولة القيام باختراقها “ما لم تكن كلمة المرور ضعيفة حقًا”.

في هذا المقال سنتعرف بشكل مفصل على طريقة الهنسة الاجتماعية وكيف يتم استخدامها، وكذا كيفية الحماية من الهندسة الاجتماعية من أجل حماية حساباتكن كل هذا ستجده بالتفصيل في هذا المقال.

اقرأ أيضا:

كيف يتم سرقة الحسابات عن طريق sopm تحذير وكيف تحمي نفسك منها

ما هي الهندسة الاجتماعية؟

تعرف الهندسة الاجتماعية على أنها الفن التي يتم من خلاله استغلال علم النفس البشري، بدلاً من التقنيات المتقدمة للقرصنة والبرامج التقنية، لغرض الوصل الى المعلومات التي يمكن أن تكون حساسة ويمكن استعمالها لأغراض اخلاقية وغير أخلاقية.

على سبيل المثال، بدلاً من محاولة العثور على ثغرة أمنية في البرنامج، قد يتصل مهندس اجتماعي بالموظف ويتظاهر بأنه مسؤول دعم تكنولوجيا المعلومات، في محاولة لخداع الموظف لإفشاء كلمة المرور الخاصة به، وغير ذلك يمكن القيام به في العديد من العمليات الاحتيالية.

مراحل الهندسة الاجتماعية في الاختراق

تتم الهندسة الاجتماعية عبر ثلاث مراحل مهمة وهذه المراحل هي كالتالي:

البحث:

يقوم المهاجم بإجراء استطلاع على الضحية لجمع معلومات مثل الهيكل التنظيمي والأدوار والسلوكيات والأشياء التي قد يستجيب لها الأفراد التي تستهدف الأفراد. يمكن للمهاجمين جمع البيانات عبر مواقع الويب الخاصة وملفات تعريف الوسائط الاجتماعية وحتى الزيارات الشخصية.

التخطيط:

باستخدام المعلومات التي تم جمعها، يختار المهاجم طريقة هجومه ويصمم الإستراتيجية والرسائل المحددة التي سيستخدمونها لاستغلال نقاط ضعف الأفراد المستهدفين.

التنفيذ:

ينفذ المهاجم الهجوم عادةً عن طريق إرسال رسائل بالبريد الإلكتروني أو عبر قناة أخرى عبر الإنترنت. في بعض أشكال الهندسة الاجتماعية، يتفاعل المهاجمون بنشاط مع ضحاياهم؛ في حالات أخرى، تكون سلسلة القتل آلية، وعادة ما يتم تنشيطها من خلال قيام المستخدم بالنقر فوق رابط لزيارة موقع ويب ضار أو تنفيذ تعليمات برمجية ضارة.

اقرأ أيضا:

هل يمكن اختراق الهاتف عن طريق رابط ملغم وكيفية الحماية

التقنيات الاختراق المستخدمة في الهندسة الاجتماعية

تعتبر التقنيات الخمس التالية من بين أكثر التقنيات المستخدمة في الهندسة الاجتماعية:

تقنية التصيد Phishing في الهندسة الاجتماعية

في هجوم التصيد الاحتيالي، يستخدم المهاجم رسالة مرسلة عبر البريد الإلكتروني أو وسائل التواصل الاجتماعي أو عملاء المراسلة الفورية أو الرسائل القصيرة للحصول على معلومات تفاعل من الضحية أو خداعه للنقر فوق رابط إلى موقع ويب ضار.

تجذب رسائل التصيد الاحتيالي انتباه الضحية وتدعو إلى اتخاذ إجراء من خلال إثارة الفضول أو طلب المساعدة أو جذب محفزات عاطفية أخرى. غالبًا ما يستخدمون الشعارات أو الصور أو أنماط النص لانتحال هوية مؤسسة، مما يجعل الأمر يبدو أن الرسالة صادرة عن زميل عمل أو بنك الضحية أو قناة رسمية أخرى.

تستخدم معظم رسائل التصيد الاحتيالي إحساسًا بالإلحاح، مما يجعل الضحية يعتقد أنه ستكون هناك عواقب سلبية إذا لم يقدم معلومات حساسة بسرعة.

تقنية Watering hole في الهندسة الاجتماعية

يتضمن هجوم اWatering hole إطلاق أو تنزيل تعليمات برمجية ضارة من موقع ويب شرعي، والذي عادة ما يزوره الأشخاص المستهدفون بالهجوم.

على سبيل المثال، قد يعرض المهاجمون موقعًا إخباريًا للصناعة المالية للخطر، مع العلم أن الأفراد الذين يعملون في مجال التمويل وبالتالي يمثلون هدفًا جذابًا، من المحتمل أن يزوروا هذا الموقع.

عادةً ما يقوم الموقع المخترق بتثبيت حصان طروادة خلفية تسمح للمهاجم باختراق جهاز الضحية والتحكم فيه عن بُعد.

عادة ما يتم تنفيذ هجمات Watering hole بواسطة مهاجمين مهرة اكتشفوا ثغرة. قد ينتظرون شهورًا قبل تنفيذ الهجوم الفعلي للحفاظ على قيمة الثغرة التي اكتشفوها. في بعض الحالات، يتم إطلاق هجمات Watering hole مباشرة ضد البرامج الضعيفة التي يستخدمها الجمهور المستهدف، بدلاً من موقع الويب الذي يزورونه.

تقنية صيد الحيتان Whaling attack في الهندسة الاجتماعية

يعد صيد الحيتان، المعروف أيضًا باسم التصيد بالرمح، نوعًا من هجمات التصيد الاحتيالي الذي يستهدف أفرادًا معينين يتمتعون بامتياز الوصول إلى الأنظمة أو الوصول إلى معلومات حساسة ذات قيمة عالية. على سبيل المثال، قد يتم تنفيذ هجوم لصيد الحيتان ضد كبار المديرين التنفيذيين أو الأفراد الأثرياء أو مسؤولي الشبكات.

يعتبر هجوم صيد الحيتان التقنية الأكثر تعقيدًا من هجوم التصيد العادي. يُجري المهاجمون بحثًا دقيقًا لصياغة رسالة تؤدي إلى استجابة أهداف محددة وتنفيذ الإجراء المطلوب.

غالبًا ما تتظاهر رسائل البريد الإلكتروني الخاصة بصيد الحيتان بأنها بريد إلكتروني مهم للنشاط التجاري يرسله زميل أو موظف أو مدير الهدف، مما يتطلب تدخلاً عاجلاً من الضحية.

تقنية الذريعة Pretexting في الهندسة الاجتماعية

في هجوم ذريعة، ينشئ المهاجمون هوية مزيفة ويستخدمونها للتلاعب بضحاياهم لتقديم معلومات خاصة. على سبيل المثال، قد يتظاهر المهاجمون بكونهم مزودًا خارجيًا لخدمات تكنولوجيا المعلومات، ويطلبون تفاصيل حساب المستخدم وكلمات المرور لمساعدتهم في حل مشكلة ما. أو قد يتظاهرون بأنهم المؤسسة المالية للضحية، ويطلبون منهم تأكيد رقم حسابهم المصرفي أو بيانات اعتماد موقع الويب المصرفي.

تقنية الاصطياد وهجمات المقايضة في الهندسة الاجتماعية

في تقنية الاصطياد هذه في الهندسة الاجتماعية، يتم تقديمشيء يعتقد الضحية أنه قيم وله قيمة. قد يكون هذا الشيء عبارة عنتحديث مدفوع لبرنامج ولكن هو في الواقع ملف ضار، أو يمكن أن يكون عبارة عن فلاشةUSB مصابة مع ملصق يشير إلى أنه يحتوي على معلومات قيمة وطرق أخرى، وما الى ذلك الكثير.

يشبه هجوم المقايضة، ولكن بدلاً من الوعد بشيء من شأنه أن يوفر قيمة للضحية، يعد المهاجمون بتنفيذ إجراء يفيدهم، ولكنه يتطلب إجراءً من الضحية في المقابل.

على سبيل المثال، قد يقوم المهاجم بالاتصال بملحقات عشوائية في شركة ما، متظاهرًا بأنه يقوم بمعاودة الاتصال عند استفسار الدعم الفني. عندما يتعرفون على فرد لديه بالفعل مشكلة دعم، فإنهم يتظاهرون بمساعدته، لكنهم يأمرونهم بأداء إجراءات من شأنها أن تعرض أجهزتهم للخطر.

هجمات الهندسة الاجتماعية الأخرى

فيما يلي متغيرات إضافية للهندسة الاجتماعية يمكن أن تعرض أنظمتك وبياناتك الحساسة للخطر:

التصيد الصوتي أو Vishing

يشبه التصيد الاحتيالي الصوتي التصيد الاحتيالي ولكن يتم إجراؤه عن طريق الاتصال بالضحايا عبر الهاتف.

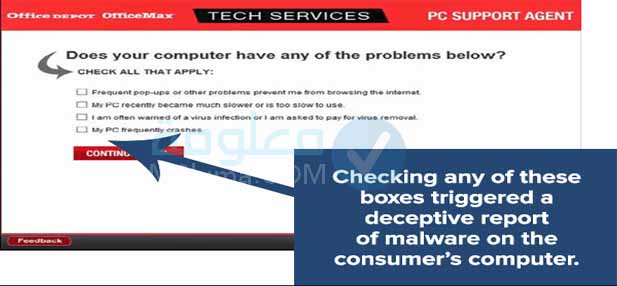

Scareware

يعرض إشعارات على جهاز المستخدم تخدعه للاعتقاد بأنه مصاب ببرامج ضارة ويحتاج إلى تثبيت برنامج (البرنامج الضار للمهاجم) لتنظيف نظامه.

Honey trap

يتظاهر المهاجم المتخصص في الهندسة الاجتماعية بأنه شخص جذاب ويزيف علاقة عبر الإنترنت من أجل الحصول على معلومات حساسة من ضحيته.

Tailgating

يدخل المهاجم إلى منشأة آمنة من خلال متابعة شخص لديه وصول مصرح به.

طرق تجنب والحماية من الهندسة الاجتماعية

يمكن أن تساعد الطرق البسيطة التالية في استباق ومنع هجمات الهندسة الاجتماعية ضدك أو ضد مؤسستك.

رفض طلبات المساعدة أو عروض المساعدة

لا تتصل بك الشركات والمؤسسات الشرعية لتقديم المساعدة. إذا لم تطلب المساعدة على وجه التحديد من المرسل، إذا تلقيت طلبًا للمساعدة من مؤسسة خيرية أو منظمة لا علاقة لك بها، فاحذفه. للتبرع، ابحث عن المنظمات الخيرية ذات السمعة الطيبة بنفسك لتجنب الوقوع في عملية احتيال.

اضبط مرشحات البريد العشوائي

يحتوي كل برنامج بريد إلكتروني على عوامل تصفية للبريد العشوائي. للعثور على خياراتك، انظر إلى خيارات الإعدادات الخاصة بك، وقم بتعيينها على “مرتفع” – فقط تذكر أن تتحقق من مجلد البريد العشوائي بشكل دوري لمعرفة ما إذا كان البريد الإلكتروني الشرعي قد تم احتجازه هناك عن طريق الخطأ.

يمكنك أيضًا البحث عن دليل مفصل خطوة بخطوة لتعيين عوامل تصفية الرسائل غير المرغوب فيها من خلال البحث عن اسم مزود البريد الإلكتروني الخاص بك بالإضافة إلى عبارة “عوامل تصفية الرسائل غير المرغوب فيها”.

تأمين جهاز الكمبيوتر الخاصة بك

قم بتثبيت برامج مكافحة الفيروسات وعوامل تصفية البريد الإلكتروني وتحديثها باستمرار. اضبط نظام التشغيل لديك ليتم تحديثه تلقائيًا، وإذا لم يتم تحديث هاتفك الذكي تلقائيًا، فقم بتحديثه يدويًا كلما تلقيت إشعارًا بذلك. استخدم أداة مكافحة الخداع التي يوفرها متصفح الويب الخاص بك أو طرف ثالث لتنبيهك إلى المخاطر.

تعلم الوعي الأمني

يجب أن يكون تعلم الوعي الأمني نشاطًا مستمرًا بالنسبة لكل شخص أو أ شركة. قد لا يكون الموظفون ببساطة على دراية بمخاطر الهندسة الاجتماعية، أو إذا كانوا كذلك، فقد ينسون التفاصيل بمرور الوقت. إن إجراء الوعي الأمني وتحديثه باستمرار بين الموظفين هو خط الدفاع الأول ضد الهندسة الاجتماعية.

أدوات الحماية من الفيروسات ونقاط النهاية أو Endpoint

الإجراء الأساسي هو تثبيت إجراءات الحماية من الفيروسات وغيرها من الإجراءات الأمنية لنقاط النهاية على جهازك. يمكن لأدوات حماية نقطة النهاية الحديثة تحديد رسائل التصيد الاحتيالي الواضحة أو حظرها، أو أي رسالة ترتبط بمواقع ويب أو عناوين IP ضارة مدرجة في قواعد بيانات استخبارات التهديدات. يمكنهم أيضًا اعتراض ومنع العمليات الضارة حيث يتم تنفيذها على جهاز المستخدم.

SIEM و UEBA

ستحدث هجمات الهندسة الاجتماعية حتمًا، لذا يجب عليك التأكد من أن شركتك لديها الوسائل اللازمة لجمع البيانات حول الحوادث الأمنية بسرعة، وتحديد ما يجري، وإخطار موظفي الأمن حتى يتمكنوا من اتخاذ الإجراءات.

اقرأ ايضا:

كود معرفة اختراق الهاتف

خلاصة:

ختاماً، في هذا المقال حاولت أن أشرح لك بشكل مفصل تقنية الهندسة الاجتماعية وكيف تستخدم وطرق المستخدمة فيها والتي يتم من خلالها اختراق الافراد والشركات حتى تكون على علم بهذه الطريقة وتتمكن من تجنبها.

في الأخير شاركت معك بعض من النصائح التي يمكن الاستعانة بها من أجل تجنب الوقوع في فخ الهندسة الاجتماعية، يمكنك اتبا هذه الإجراءات حتى لا تعرض أجهزتك أو حساباتك للاختراق.

انتهى.