شرح استخدام أدوات Kali Linux للمبتدئين والمتقدمين

هناك عدد مهم من المستخدمين المبتدئين لنظام التشغيل كالي لينكس المتطور، يتسألون بحماس عن مختلف المهام والوظائف التي يقوم بها هذا النظام ، بصرف النظر عن نوعية الأدوات التي ينطوي عنها والدور الذي تقوم بها داخل كل مجال، والسبب وراء ذلك يدعوا لضبط النظام وللتعامل معه بشكل احترافي ومدقق وهذا ما ستتمكن من فعله بعد قرائتك للمقال بشكل جيد، الأننا سنعمل على شرح معظم الأدوات المثبتة على كالي لينكس خطوة بخطوة Kali Linux Tools.

هناك من لا يعلم بأن توزيعة كالي لينكس تم تطويرها وتخصيصها بشكل احترافي لتصبح من أقوى وأبرز انظمة اختبار الإختراق على الإطلاق، ويحتوي في عمقه على كميات عالية من الأدوات والتي يفوف مجموعها 600 أداة الإختبار الإختراق، وكن على يقين بأنك ستخرج من هذه المقال وأنت على دراية تامة لكيفية استخدام جميع الأدوات المتعلقة بنظام كالي لينكس.

نبدة عن نظام لينكس Linux

يعتبر نظام التشغيل كالي لينكس من أبرز الأنظمة التي الفعالة والممتازة التي تهدف للإختبار الأمن والإختراق، بطرق غاية في الروعة، ومن الأسرار الحقيقية وراء شهرته العظمية، أنه نظام مفتوح المصدر يمنحك الفرصة للتحكم في توزيعاته وأدواته بكل اريحية وبدون اي قيود او حواجز، كما تم تطويره من قبل Mati Aharoni وكذى Devon Kearns Of Offensive، فلا ننسى بان نظام كالي لينكس ينطوي على قسم كبير من التوزيعات، ولعل ابرزها توزيعة ديبيان التي تتضمن أزيد. من 300 أداة للإختبار الأخلاقي والتي تم إدارجها داخل نظام واحدة من قبل الشركة المؤسسة للنظام، ومن الجميل بالذكر أن هذه الأدوات يحق لك الوصول إليها إليها بكل سهولة ويسر، الأنها معروضة على الموقع الرسمي للنظام بشكل مرتب مرتب ومنظم للغاية.

لكي تتضح الفكرة أكثر، إن نظام كالي لينكس يشمل ازيد من 600 أداة للإختبار الأمن والإختراق على جهازك الكمبيوتر الخاص بك، مما يساعدك في حماية خصوصياتك وبياناتك وملفاتك السرية والشخصية من التجسس والقصرنة والهجمات الفيروسية المدمرة إلى غير ذلك، من الشيق بالذكر أن جميع الأدوات المثبتة على نظام Kali Linux يمكن تقسيمها على الشكل التالي.

- أولا: أدوات جمع المعلومات information Gathering.

- ثانيا: أدوات تحليل الثغرات Vulnerability Ana’ysis.

- ثالثا: أدوات الإستغلال Expootation Tools.

- رابعا: أدوات الهجمات على الشبكات الاسلكية Wireless Attavjs.

- خامسا: أدوات التحليل الجنائي Forensic.

- سادسا: أدوات تحليل تطبيقات الويب Web Application Analysis.

- سابعا: أدوات اختبار الإجهاد Stress Testings.

- ثامنا: أدوات التنصت وانتحال الشخصية Sniffing and Spoofing.

- تاسعا: أدوات الهجمات على كلمة السر Password Attacks.

- عاشرا: أدوات اختراق الأجهزة Hardware hacking.

- عاشرا: أدوات إعداد التقارير Reporting Tools.

- حادية عسر: أدوات الهندسة العكسية Revers Rngineering.

- الثانية عشر: أجهزة التقطيع.

للتعرف بشكل مدقق على دور كل الأدوات المطروحة في الأسطر السابقة، ما عليك سوى مشاعدة الفيديو الموالي

من يستخدم كالي لينكس ولماذا؟

من التساؤلات التي حيرت بال الكثير من المستخدمين المبتدئين المقبلين على تعلم كيفية استخدام أدوات نظام كالي لينكس، فلا داعي للقلق من هذه، يجب العلم، بأن هذا النظام الرائع والمميز، مفتوح المصدر ويحق للجميع التنقل بين أيقوناته وازاراه بكل اريحية وبدون قيود او عراقيل، ويدعم جميع المستويات والفئات المحبة لميدان الإختراق وإختيار الأمن المعلوماتي الأجهزة الكمبيوار،

والتأكد من قدرتها على مقاومة ومنع الهجمات الإختراق، بفضل التطورتت والتحديثات التي يخضع لها نظام كالي لينكس، أصبح من الأنظمة المشهورة والأكثر استخدتما لدى ملايين من المستخدمبن عبر اللعالم، والفصل يعود اجودة خدمانه ونوعية مميزاته، ناهيك عن قوة أدواته. التي تسهل عنك ضبط الإنتهاكات الأمنية على حاسويك الخاص وحمايته من اي اثر سلبي قد يؤثر عليه سلبا.

المحترفون الذين يستخدمون نظام Kali Linux

هناك العديد من الخبراء والمتطورين في مجال الأمن اامعلوماتي، يعتمدون على نظام التشغيل كالي لينكس كمصدر حقيقي، لسد الثغرات الأمنية المتعلقة بخصوصياتك وملفاتهم الأساسية، وتوفير الحماية القصوى لها، لعدم تعرضها للهجمات السرقة والقرصنة التي أصبحت منشرة بقوة مميرة في عصرنا الحالي الذي تطغى عليه التكورات التكنولوجيا، كما يعتبر نظام كالي لينكس المفتاح السري للوصول إلى العديد من النقاط الضعف المحيطة بالعالم الخاص بك، وإمكانية إختراقها بعدد نقرات قليل جدا وبكل سهولة ويسر.

يتم استخدام نظام كالي لينكس بشكل كبير، من قبل المسؤولون عن الشبكة، حيث يساعدهم في حماية شبكاتهم الخاصة من أي اثر سلبي قد يؤدي بها للتلاف والدمار، كما يمنحك الفرصة الإكتشاف الثغرات ونقط الصعف التي تحتوي عنها شبكتك الخاصة والعمل على إصلاح الوضع بشكل فوري.

ما هي افضل توزيعات نظام كالي لينكس؟

بما انك متحمس للتعرف على أروع وابرز التوزيعات التي ينطوي عظها نظام التشغيل كالي لينكس Kali Linux، والتي من خلالها ستتمكن من التحكم بشكل احترافي وفعال في موارد النظام وادواته ومكوناته ناهيك عن ادواتع إلى غير ذلك، هنا انصحك بزيارة المقال السابق المتعلق بأفضل وأحدث توزيعات لينكس المتطورة.

كيفية التعامل مع كالي لينكس للمبتدئين

بالرغم من انك لا تتوفر على خبرة في استخدام نظام التشغيل كالي لينكس، فلا داعي للقلق من هذه النقطة، الأنك ستتفوق في تعلم كيفية التعامل مع موارده وأدواته وكل العناصر القائمة على كالي لينكس بكل يهولة وخطوة بخطوة، ماعليك سوى اتباع الأسطر الموالية بكل دقة وعناية، وستحقق النتيحة المطلوبة بإذني الله،

عند دخولك لنظام كالي لينكس، ستنبثق لك واجهته الرئيسية الأنيقة والحميلة، تتضمن العديد من العلامات التبويب والتي يجب عليك معرفة الأدوار الخاصة بها، والتي تتعلق بالتطبيقات المثبتة على النظام بشكل مسبق.

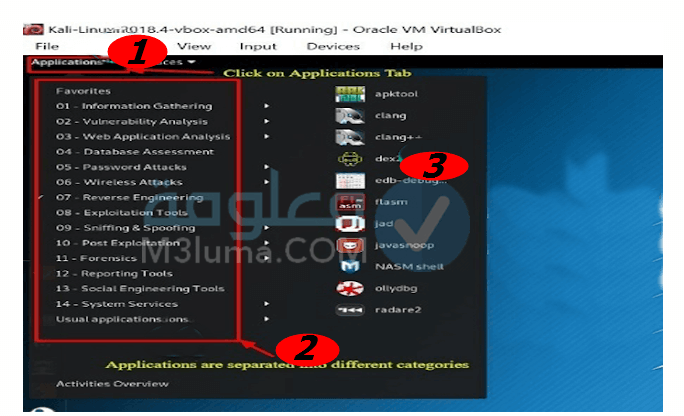

تحتوي واجهة التطبيقات على مجموعة من التطبيقات المتنوعة المثبتة بشكل مسبق على عمق نظام كالي لينكس Kali Linux, كما انها تتواجد في الجانب الأيسر على سطح المكتب، ويحق لك الوصول إليها بنقرة زر واحدة وبكل سهولة والتي تفتح لك المجال للتحكم في النظام بطريقتك الخاصة وبدون قيود او عراقيل، الأن النظام مفتوح المصدر، سوف نتعرف خلال الأسطر الموالية عن تطبيقات غاية في الأهمية، نجد في مقدمتها Nmap وكذى Metasploit، من الشيق بالذكر أن التطبيقات النظام ستتمكن من الدخول إليها والتعامل مع أيقوناتها وأزرارها بطريقة بسيطة للغاية، فلا داعي للقلق أبدا.

كيفية الوصول للتطبيقات بسهولة

الأمر في منتهى السهولة، يحق لك الدخول الأي تطبيق تريد استخدامه الإحتياجاتك الخاصةو بكل سهولة يسر وخلال فترة وجيزة جدا، ولكي تتمكن من القيام بذلك، ماعليك سوى اتباع الخطوات الموالية بدقة وتركيز.

الخطوة الأولى: قم بالضغط على قسم التطبيقات عبر سطح المكتب.

الخطوة الثانية: ستنبثق لك قائمة من التطبيقات حدد ماتشاء بنقرة زر واحدة.

الخطوة الثالثة: والأن ماعليك سوى اختيار التطبيق المرغوب قي استخدامه ببساطة.

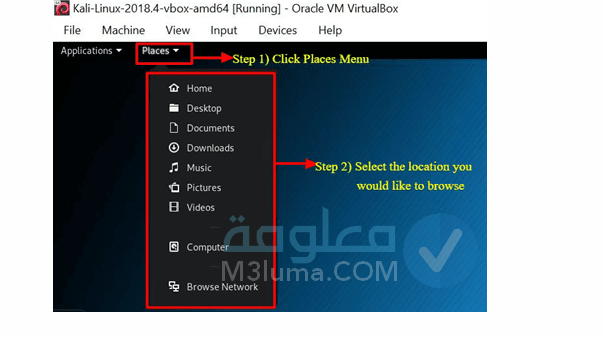

يعتبر نظام التشغيل كالي لينكس، من روع الأنظمة التي تسهل على المستخدمين الوصول لمختلف ملفاتهم الخاصة بكل سهولة وبعدد نقرات قليلة جدا، لكن انظمة التسغيل الننافسة له، مثل الويندوز والماك، تتطلب منك بدل جهد كبير للوصول إلى التطبيقات الخاصة بك، من خلال الدخول لملفات النظام والبحث عن ملف التطبيقات، الى غير ذلك، من الجميل بالذكر ان نظام Kali Linux يحتوي على واجهة الإستخدام غاية في الروعة، وتتضمن قائمة التطبيقات المهمة لديك، بصرف النظر عن سطح المكتب لأنيق والنظيف، ناهيك عن ملفات التنزيلات ومعظم ملفاتك الخصوصية مثل ملفات الموسيقى والصور والأفلام والمستندات الى غير لك من الأمور التي ستتمكن من الوصول إليها بكل سهولة.

كيفية الوصول إلى الأماكن بسهولة

عن.ما ترغب في الدخول لقيم لأماكن المتاحة على نظام كالي لينكس، لن تجد اي صعوبة في ذلك، إذا تباع معي الخطوات البسيطة الموالية وستتمكن من الوصول ألى لأماكن بسرعة.

الخطوة الأولى: في البدلية قم بالضغط على خيار الأماكن places

من سطح من واجهة النظام.

الخطوة الثانية: هنا ماعليك سوى ختيار المكان الذي تريد الدخول إليه بنقرة زر واحدة فقط.

كيفية إضافة العنصر إلى المفضلة بكل اريحية

لا داعي للقلق الأمر غاية في البساطة، ماعليك سوى اتباع الخطوات الموالية، وستتفوق في إضافة اي عنصر تريده على قائمة المفضلة والتي تشبه لحد كبير لخاصية Dock.

الخطوة الأولى: يجب عليك الضغط على خيار الوصول للتطبيقات، كما موضح في الصورة الموالية.

الخطوة الثانية: ستنبثق لك كافة التطبيقات للمثبتة على نظام كالي لبنكس، انقر بكليك يمين فوق التطبيق المستهدف.

الخطوة الثالثة: ستظهر لك ثلاثة خيار حدد منها ” إضافة إلى المفضلة”.

بمجرد النقر على الخيار الثاني، ستتم عملية نقل التطبيق إلى قائمة المفضلة بسرعة فائقة.

إن نظام كالي لينكس معزز بمميات عالية من المميزات والخصائص الشيقة والهائلة، التي جعلته يتربع على عرش الصدارة والشهرة طيلة مسيرته العملية، وهذه النقطة جعلت ملتيين من الخبراء والمبتدئين في مجال لإختراق والأمن المعلوماتي يستخدمونه بشكل جيد لقضاء احتياجاتهم واعمالهم الخاصة، ولهذا الشأن من الصعب علينا أن نتطرق لجميع المميزات وشرحها خطوة بخطوة

وإلا سيصبح المقال طويل جدا وستشعر بالمملل خلال قرائته، ولكن هذا لا يدل على أنك تستغني عن إكتشاف ومعرفة باقي المميزات والأدوات والمكونات التي ينطوي عنها نظام كالي لينكس، ولهذا الشأن قم بزريلدة مقالنا السابق المتعلق بأروع الدورات والكورسات لتعلم لينكس للمبتدئين من نقطة الصفر الى الإحترافية.

ما لا تعرفه عن تطبيق Nampe

من خلال التطبيق Network Mapper ووالمشهور باسم Namp ستتمكن من ضبط شبكتك الخاصة بطريقة هائلة، ويتوفر لها الحماية من الهجمات الإختراق والقرصنة، إذا ستساعدك هذا الأداة المتطورة في سد الثغرات الأمنية سواء على جهازك الخاص او عبر مختلف الأجهزة المحيطة بك، ولكي تتفوق في التعامل مع أيقونات هذا التطبيق، من المهم أن تعمل على تطوير مهاراته وقدراتك في مجال الأمن المعلوماتي.

تجذر الإشارة بأن تطبيق Namp تم تخصيصه في بدايته لمراقبة مضيف واحد او شبكة شاسعة تتضمن عدد صخم من الأجهزة الفرعية القائمة عليها، كما ان الأداة تخضع للتحديثات المتطورة بشكل دوري ومستمر، وتشرف على الفحص الشامل للمنافد للتأكد بأن آمن وخالي من اي عيوب.

فلا نسى بأن تطبيق Namp لديه القدرة الخارقة على إزالة 1000 منفد. من نوع TCP، عندما يقوم بالعثور على إحدى المنافد المشبوهة او المشكوك في حمايتها الكاملة، يعرض لك جميع المعلومات الخاصة بذلك المنفد، هل هو مفتوح ام مغلق وهل يتصمن فلاتر يسيطر عليه إلى غير ذلك.

والأن سننتقل للحديث عن أبرز الأوامر المتعلقة بتطبيق Namp والتي ستفتح لك المجال لفحص نظام كالي لينكس، وحمايته منفاده من التلاف والهجمات الخطيرة.

كيفية استخدام تطبيق Namp لتشغيل الفحص الإفتراضي

| إزالة عنوان ip واحد. | nmap 192.168.1.1 |

| إزالة مضيف. | nmap www.testnetwork.com |

| حذف كميات كبيرة من عناوين ip. | nmap 192.168.1.1-20 |

| حذف الشبكة الفرعية. | nmap 192.168.1.0/24 |

| حذف الأهداف من ملف نصي | nmap -iL list-of ipaddresses.txt |

طريقة حذف والبحث عبر تطبيق Namp الأساسية على كالي لينكس

عند استخدامك لتطبيق namp ستتمكن من حذف مجموعة من الأمور المتنوعة على نظام التسغيل كالي لينكس، سواء تعلق الأمر بحذف عنوان ip او مجموعة من العنواين دفعة واحدة، بصرف النظر عن إمكانية حذف الشبكات الفرعية وكذى مختلف الملفات النصية غير المهمة إلى غير ذلك، ولمي تتفوق في القيام بكافة الأدوار المذكورة ماعليك سوى اتباع الخطوات الموالية.

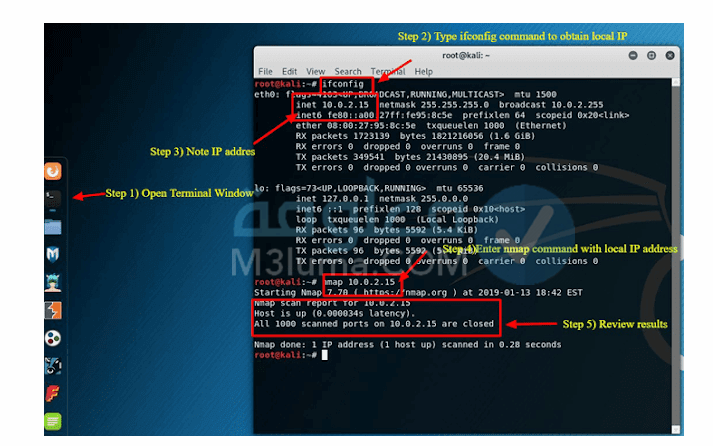

من خلال الخطوات الموالية، سنعمل على فحص عنوان الأي بي ip المتعلق بالمضيف المحلي خطوة بخطوة وبكل سهولة ويسر، إذا هيا بنا.

الخطوة الأولى: ضمن الخيارات الجانبية، انقر مباشرة على Terminal.

الخطوة الثانية: ستنبثق لك واجهة جديدة، اكتب عنها أمر ifconfig في السطر الأول، وذلك بهدف إعادة عنوان الأي بي ip الخاص بنظام التشغيل كالي لينكس، تجذر الإشارة بأن عنوان ip لشرحنا هذا، هو 10.0.2.15.

الخطوة الثالثة: والأن ماعليك سوى كتابة عنوان الأي بي المحلي لنظام Kali Linux.

الخطوة الرابعة: قم بإدخال عنوان ip مرة أخرى اسفل الواجهة الماثلة امامك، كما موضح في الصورة الموالية، والأن سيعمل تطبيف namp في بدء عملية فحص 1000 منفد ، للعثور على المنافد المفتوحة او المغلاقة.

الخطوة الخامسة: وبالتالي بعد نتهاء عملية الفحص، ستنبثق لك النتائج بشكل مدقق ومفصل.

ملاحظة مهمة

الطريقة السابقة متعلقة بكيفية حذف 1000 منفد للمضيف المحلي الخاص بنظام كالي لينكس، في خالة منت ترغب في حذف كمبة اكبر من ذلك، فلا داعي للقلق، ماعليك سوى تغيير الأمر ااسابق بالأمر الموالي:-Namp 10.0.2.15-P.

كيفية فحص حالي لينكس عبر تطبيق Namp OS Scan

هناك طريقة غاية في الروعة، ستتمكن من خلالها فحص نظام التشغيل كالي لينكس بصفة إفتراضية وموثوقة 100٪، بكل سهولة ويسر، لنفترض بأنك قمت بتثبيت برنامج OraceBox VirtualBox عبر النظام المضيف، لتتصح الفكرة امثر فأكثر، لنفترض بأن النظام المضيف هو Windows 10 Surface، وبأن عنوان الأي بي الخاص به هو 10.28.2.26.

إذا ماعليك سوى إدخال الأمر الموالي، عبر واجهة الموالية.

nmap 10.28.2.26 - A

بعد ذلك ستظهر لك مختلف المعطيات والتفاصيل المتعلقة بالمنفد، بصرف النظر عن احوال النظام وهل يعاني من ثغرات أمنية ام لا إلى غير ذلك. كما ان اضافة A- تقدم تلك الإحصائيات والنتائج لتطبيق Namp بسرعة فائقة.

وفي نهاية المطاف، يمكن القول بأن تطبيق Namp بعتبر من المكونات الأساسية في مجال الأمن المعلوماتي والإختراق الأخلاقي، ومن خلالها ستتعرف على العديد من الأمور الخاصة بالشبكات والثغرات الأمنية ناهيك عن كيفية التخلص من منافد نظام التشغيل كالي لينكس والعديد من الأمور التي لا يمكن الإغفال عنها على الإطلاق.

ما لا تعرفه عن تطبيق Metasploit

إستطاع تطبيق Metasploit Framework أن يحقق شعبية كبيرة جدا في محال الإختراق والقرصنة، والفضل يعود لجودة مميزانه ودقة خدماته الشيقة التي نالت إعجاب ملايين من عشاقه، من ابرز مميزاته على الإطلاق، ان تطبيق مفتوح المصدر ويحق للجميع التعامل مع أدواته وخصائص وأيقواته بكل اريحية وبدون اي قيود، ويساعدك بشكل هائل للتعرف على الثغرات الأمنية المتعلقة بشبكتك الخاصة،

والعمل على حمايته من التهديدات الأمنية والهجمات الخطيرة، تجذر الإشارة بأن تطبيق Metasploit Framework تم شرائه من قبل الموقع الشهير “www.metasploit.com” Rapid 7، بالرغم من ذلك، ظل التطبيق محافظا على مكانته ومميزاته وقدراته بل سيخضع للتحديثات الخارقة خلال الأيام المستقبلة، ليخص المستخدم بتجربة لا مثيل في عالم الإختراق، بواسطة تطبيق Metasploit Framework.

هناك امر غاية في الأهمية يجب الأخد به، وهو ان التطبيق Metasploit Framework يتطلب شئ من الخبرة للتعامل معه بشكل صحيح، دون الوقوع في الخطأ عند النقر على زر حذف شبكة معينة تابعة لشخص أخر دون قصد، حقا ستد نفسك امام موقف صعب، الأنك اخترقت القانون، ولكي تتمكن من استخدام تطبيق Metasploit Framework للإختراق بالطريقة الصحيحة ماعليك سوى اتباع الأسطر الموالية.

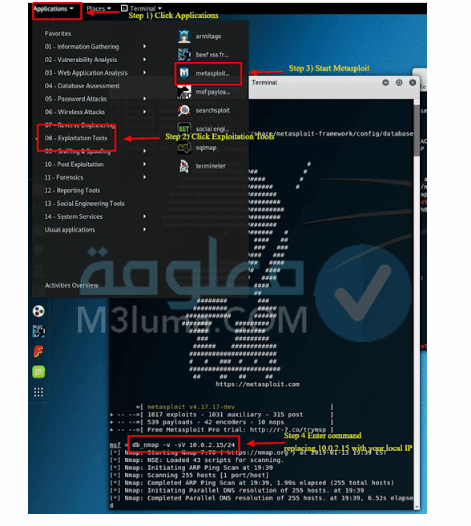

كيفية التعامل مع تطبيق Metasploit Framework بشكل احترافي

لكي تتفوق في فحص الشبكة المحلية من نوع VirtualBox، من تطبيق Metasploit عبر أداة و Namp، ماعليك سوى اتباع الخطوات الآتية:

الخطوة الأولى: من خلال الخيارات الجانبية للتطبيقات انقر مباشرة على Metasploit.

الخطوة الثانية: هنا ستنبثق لك واجهة غربية الشكل وجميلة من حيث التصاميم، هذا هو تطبيق Metasploit Framework القوي والشرس.

الخطوة الثالثة: هنا ماعليك سوى إدخال الأمر الموالي على الواجهة الماثلة امامك.

db_nmap -V -sV 10.0.2.15/24

إنتباه

من المهم ان تقوم بتغيير عنوان الأي بي ip 10.0.2.15 بالعنوان الخاص بك، وهذه الخطوة غاية في الأهمية، ويغفل عنها الكثير من المستخدمبن.

- تدل خاصية _db على قاعدة البيانات.

- تدل خاصية V- على الوضع الطول.

- تدل خاصية sV- تساعدك للتعرف على إصدرات الخدمة.

فائدة الإستغلال بالأداة Metasploit

يعتبر تطبيق Metasploit Framework من ابرز التطبيقات الفعالة للكشف عن الثغرات الأمنية لمختلف انواع الشبكات، نظرا لقوة مميزاته وخصائص الهائلة، خلال الأسطر الموابية، سنتعرف على كيفية إختراق القيود الأمنية الأجهزة الكمبيوتر التي تعمل بنظام التشغيل ويندوز.

الخطوة الأولى: قم بالدخول لواجهة التطبيق Metasploit Framework، ثم أكتب عبارة “Hodts-R” خلال الجهة العليا في الجانب الأيسر، ثم وستنبثق لك بيانات الشبكات المضيفة خلال الأونة الأخيرة على تطبيق Metasploit Framework كما موضح في الصورة الموالية.

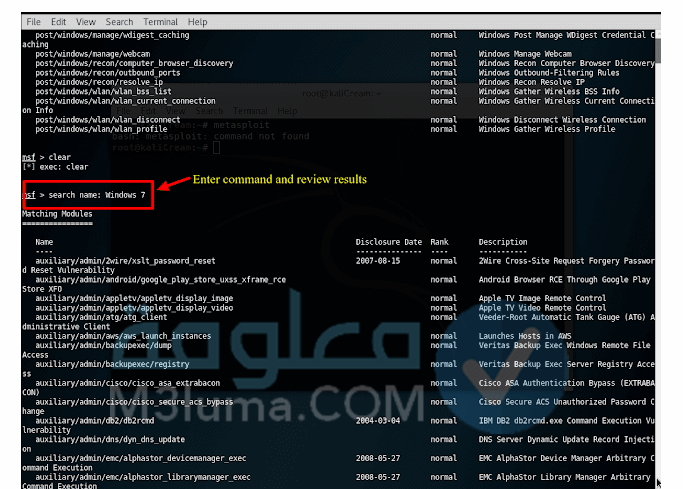

الخطوة الثانية: هنا ماعليك سوى إدخال عبارة ” “Show exploits” ” إظهار عمليات الإستغلال”، وبالتالي سوف تظهر لك جميع النتائج المتعلقة بالثغرات الأمنية المعروضة على تطبيق Metasploit Framework.

الخطوة الثالثة: والأن ماعليك سوى كتابة نظام ويندوز 7 امام خيار اسم البحث، بهدف الوصول لمختلف أجهزة الكمبيوتر ويندوز7 التي تحتوي على ثغرات الأمنية للشبكة والمحيطة بموقعك الجغرافي، الإمكانية إختراقها بسهولة.

الخطوة الرابعة: من الأمور المهمة التي لا يجب الإغفال هنها، وهي الإعتماد على مشكلة عدم الحصانة Apple itunes, لكي تتمكن من اختراق أجهزة الكنبيوتر التي تعمل بنظام ويندوز 7 بكل سهولة ويسر، وبالتالي ماعليك سوى إدخال المسار التالي عبر تطبيق Metasploit Framework انضر الصورة الموالية.

الخطوة الخامسة: عندما تتحقق النتيجة الطلوبة، مباشرة سيتم تغيير موجه الأوامر، ستجد إسم الجهاز الإختراق قائم على واجهة تطبيق Metasploit Framework، لكي تتضح الفكرة اكثر انضر الصور الموالية.

الخطوة السادسة: وبالتالي ماعليك سوى الإطلاع على جميع المعطيات والبيانات المتعلقة بالجهاز المخترق.

إلى هنا ينتهي حديثنا عن أروع وأفضل شرح لكيفية استخدام أدوات Kali Linux للمبتدئين والمتقدمين، حيث قمنا بشرح وتوضيح مختلف الخطوات والطرق المجربة والشغالة بقوة، نتمنى أن نكون عند حسن ظنكم، فلا تبخلو عنا بتعليقاتكم واستفساراتكم وتساؤلاتكم في صندوق الوصف اسفل المقال، والسلام.