اختراق الحواسيب الغير متصلة بالإنترنت … كارثة جديدة

كما يعلم الجميع أن التكنولوجيا أصبحت تتطور بشكل كبير جدا بل وغدت تشكل خوفا وخطرا في العديد من المجالات بحيث استطاع مطوريها الوصول الى اختراق الحواسيب الغير متصلة بالإنترنت، وهو الشيء الذي يشكل كارثة جديدة حيث أن اختراق الأجهزة الغير متصلة بالإنترنت كان يظهر لنا من المحال الوصول إليه إلا أنه في الوقت الحالي يتم ذلك دون علم مستخدميها، فاختراق الأجهزة دون اتصالها بشيكة الأنترنت وصل الى حد سرقة بيانات من أجهزة غير متصلة بالإنترنت.

لا ننسى عزيزي القارئ بتذكيرك ببعض المواضيع السابقة والمهمة والقريبة نوعا ما من هذا الموضوع والتي قد تهمك بشكل كبير وتمدك بالكثير من المعلومات المفيدة من بينها كيف تتصفح الإنترنت بشكل مجهول ؟ وكذا موضوع الهندسة الاجتماعية فن اختراق العقول.

إقرأ أيضا

اختراق الأجهزة عن طريق إرسال رابط

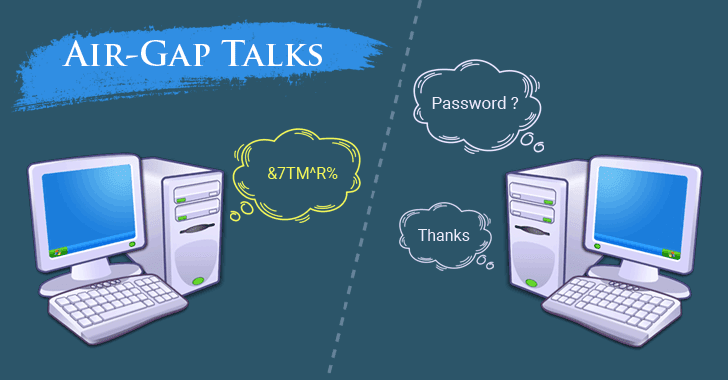

ما هي Air-Gapped Computers ؟

إن مصطلح Air-Gapped Computers هو المصطلح الذي باستطاعته توضيح الموضوع لك بشكل كبير،

فمصطلح Gapping Air هو عبارة عن مقياس أمان للشبكة يتم استخدامه في التأكد من أن شبكة الحاسوب

أو بالأحرى مجموعة الحواسيب الآمنة معزولة تماما عن الشبكات الأخرى الغير آمنة، ما يعني أن مصطلح Gapped-Air Computers يشير إلى الحواسيب المعزولة عن أي اتصالات سواء بالإنترنت أو بالشبكات المحلية وبالتالي فاختراق هذ الأجهزة بدون وصول فيزيائي لها يعد من المستحيلات، لكن ذلك لم يعد مستحيلا في الوقت الحالي.

لقد علمنا من خلال موسوعة ويكيبيديا الحرة على أن Air-Gapped هي تقنية قدمها الباحثان الإسرائيليان مردخاي غوري ويوفال اوليفك، وهما من خبراء أمن المعلومات والاتصالات بمعهد بن-غوريون في فلسطين المحتلة دراستها امام مؤتمر المنظمة العالمية IE EE، والتقنية هدفها سرقة البيانات من أي جهاز عن بعد يصل إلى 7 متر تقريبا باستخدام الانبعاث الكهرومغناطيسي القادم من معالج الجهاز، فكرة الجهاز تقوم على استخدام نوع من البرمجيات الخبيثة للتسلل الي اي كمبيوتر معزول تماما عن اي شبكة انترنت أو واي فاي واخذ البيانات المدخلة بواسطة المستخدم وذلك باستخدام موجات راديو.

اختراق الأجهزة المعزولة عبر هجوم Brutal Kangaroo

في علم الكثير من الأشخاص أنه قد قامت تسريبات عملت على علم العدبد من الأشخاص عل أن هذه التقنية تم تطويرها لأول مرة في عام 2012م من قبل وكالة الاستخبارات المركزية الأمريكية CIA، والدليل على ذلك إشارة سلسلة تسريبات ويكيليكس الشهيرة 7 Vault والتي تحتوي على معلومات تم تسريبها كذلك من قبل العميل السابق للوكالة إدوارد سنودن ومن لا يعرفه ولو من فيلمه الشهير SNOWDEN، وتشير هذه الوثائق إلى أن الوكالة قامت ببناء أداة سميت Brutal Kangaroo والتي كانت تتمكن من اختراق الأجهزة الأكثر تحصينا على الكوكب والتي تكون معزولة تماما عن أي اتصالات وكذلك اختراق الشبكات المغلقة دون حاجة إلى وصول مباشر اعتماًدا على نظام التشغيل ويندوز

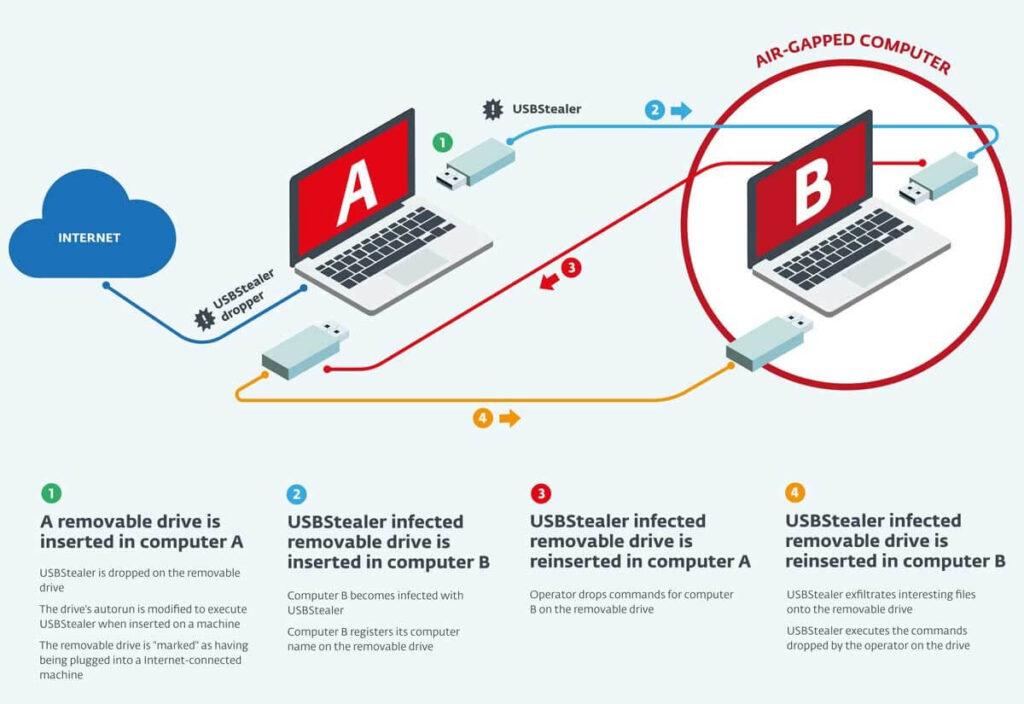

طريقة عمل Brutal Kangaroo

إن طريقة عمل هذه الأداة يختلف في التقنية المستخدمة عن التقنية التي سنتحدث عنها لاحقا إلا أنهما يتفقان

من حيث الغرض، فأداة Kangaroo Brutal كانت يتم استخدامها عبر إصابة أحد الحواسيب المتصلة بالإنترنت

في الشركة المستهدفة أو حتى أحد حواسيب العاملين بها ثم الانتظار حتى يستعمل هذا الشخص أداة USB حيث يتم استخدام أداة Assurance Shattered وهي إحدى أدوات الوكالة التي تستطيع من خلالها إصابة أداة USB بمجموعة برمجيات ضارة تسمى Simian Emotional، هذه البرمجيات يتم الاعتماد عليها بالإضافة إلى بعض الثغرات في نظام ويندوز في إنشاء ملفات lnk، والتي تقوم بتحميل برامج وتنفيذ أوامر دون تدخل المستخدم.

عند استخدام أداة USB المصابة في مشاركة البيانات على الحاسوب أو شبكة الحواسيب المعزولة فإن البرامج الضارة التي تقوم بالانتشار على الشبكة وتشكل شبكة خاصة بها لمشاركة البيانات وجمعها من الأجهزة المصابة ثم تحليلها عبر إحدى الأدوات الموجودة داخل البرمجيات الضارة التي يطلق عليها Broken Promise، لهذا وجب الحذر من منافذ اليو إس بي التي يمكنك معرفة المزيد عنها من هذا الموضوع كيفية تعطيل منافذ اليو إس بي USB لحماية حاسوبك.

اختراق الحواسيب المعزولة عن الشبكة

تعتبر هذه التقنيات اللاحقة التي سنتحدث عنها أخطر بالمقارنة مع التقنية السابقة الخاصة بالسي آي إي، بعيث تعتبر هذه التقنيات هي نتيجة عمل مجموعة من الباحثين في جامعة بن جوريون بفلسطين المحتلة، هذه التقنيات تعتمد على الاستفادة من الانبعاثات الخاصة بمكونات الحواسيب مثل الحرارة والضوء والصوت.

والأكثر إثارة للدهشة أن أن هذه التقنيات استطاعت نقل البيانات من حواسيب معزولة داخل قفص فاراداي cages Faraday وهو عبارة عن حاوية معدنية تعمل على حجب كافة الإشارات الإلكترونية مثل الواي فاي والبلوتوث والاتصالات اللاسلكية، ووجود الحواسيب المعزولة Computers Gapped-Air داخل هذه الأقفاص تزيد من استحالة اختراقها فهي عبارة عن طبقة حماية مضاعفة لأجهزة معزولة.

اختراق الحواسيب المعزولة عبر التحكم في المجالات المغناطيسية

أول شيء يجب أن تعرفه في هذا المحور أن هناك الكثير من الفرق المختصة في هذا المجال، وقد قام فريق الباحثين بتطوير تقنيتين تعملان على اختراق الحواسيب المعزولة، وهي تقنيتا ماغنيتو

وأوديني وكلا التقنيتين

- يستخدمان نفس الأسلوب وهو التحكم في المجالات المغناطيسية الصادرة عن الحاسوب.

- استخدام هذه التقنيات يعتمد على زرع مالوير برمجيات خبيثة في الحاسوب المعزول.

- تقوم هذه البرمجيات بجمع مجموعة صغيرة من أهم المعلومات الموجودة مثل:

¤ بيانات مفاتيح الدخول

¤ مقاتيح التشفير

¤ كلمات المرور

¤ معلومات الاعتماد

وغيرها من المعلومات التي تعتبر هامة للغاية وفي نفس الوقت يكون حجمها صغير. يبدأ المالوير في إنشاء نمط من ترددات المجال المغناطيسي الصادرة من الحاسوب عبر تنظيم الأحمال على أنوية المعالج وتحميله ببيانات تزيد من استهلاكه للطاقة من أجل توليد مجال مغناطيسي أقوى، ويمكن من خلال الانبعاثات الكهرومغناطيسية الصوتية والبصرية والحرارية الصادرة حمل تيار من البيانات من الجهاز المصاب إلى جهاز مجاور، حيث يتم ترجمتها إلى النظام الثنائي 0-1 ونقلها عبر أنماط تشبه شفرة مورس، المميز في هذه التقنية أنها لا تخلف بصمة على الحاسوب المصاب سوى بصمة صغيرة في الذاكرة، كما أنها لا تتطلب الحصول على صلاحيات مثل الأدمن Administrator أو الجذر Root وهو ما يجعلها أكثر قدرة على خداع برامج الحماية.

تقنية MAGNETO

- نجح الباحثون باستخدام هذه التقنية في نقل بيانات من حاسوب معزول عن الشبكة إلى هاتف أندرويد موجود داخل حقيبة Faraday والتي تمنع عنه أي اتصالات.

- يتم نقل البيانات إلى تطبيق مثبت على هاتف المهاجم بمساعدة المستشعر المغناطيسي الموجود في الهاتف.

- يختلف عن تقنية اوديني في أنه يعتبر هجوم قصير المدى حيث نجح الباحثون في نقل البيانات بمعدل 5 بت ثانية لمسافة 5.12 سم.

- بالرغم من ضعف هذه الأرقام إلى أنه سيتم العمل على مضاعفتها بالتأكيد وستصبح أقوى مع التطوير المستمر.

تقنية ODINI

- تمكن الباحثون باستخدام هذه التقنية من نقل البيانات من حاسوب معزول عن الشبكة موجود والذي يحجب أي اتصالات إلكترونية إلى حاسوب آخر خارج الغرفة أو القفص المعدني، هذه التقنية أقوى من تقنية حيث تمكن الباحثون من نقل بيانات بحجم 40 بت/ثانية لمسافة 5.1م.

اختراق الحواسيب المعزولة عبر الموجات فوق الصوتية

- تقنية MOSQUITO هي تقنية جديدة أعلن عنها نفس فريق الباحثين هذه التقنية

- تم تطويرها لتسمح بتبادل بيانات بين حواسيب معزولة موجودة في نفس الغرفة عبر الموجات فوق الصوتية.

- طريقة عمل هذه التقنية مميزة للغاية حيث تعتمد على عكس طبيعة عمل مكبرات الصوت سواء

¤ المكبرات الضخمة

¤ سماعات الرأس

¤ سماعات الأذن

وتحويلها إلى ميكروفون أداة تنصت وذلك عبر استغلال ميزة شريحة صوتية معينة. - معظم السماعات باختلاف أنواعها قد تستجيب للموجات الصوتية ذات المدى القريب 18kHz إلى 24kHz

- يمكن عكس طبيعة عمله من مكبر أو أداة إخراج للصوت إلى ميكروفون.

- التقنية يمكن استخدامها حتى في حالة إذا كانت السماعات لا تحتوي على أداة ميكروفون أو حتى في حالة عدم عمله.

- يمكن للسماعات من أنواع مختلفة التواصل فيما بينها.

- تعتبر هذه التقنية أقوى من التقنيتين السابقتين حيث يمكن باستخدامها نقل بيانات بمعدل 10-166 بت/الثانية على بعد 9 أمتار بين الجهازين وعلى بعد 3 أمتار في حالة التواصل بين سماعتي رأس دون أداة ميكروفون.

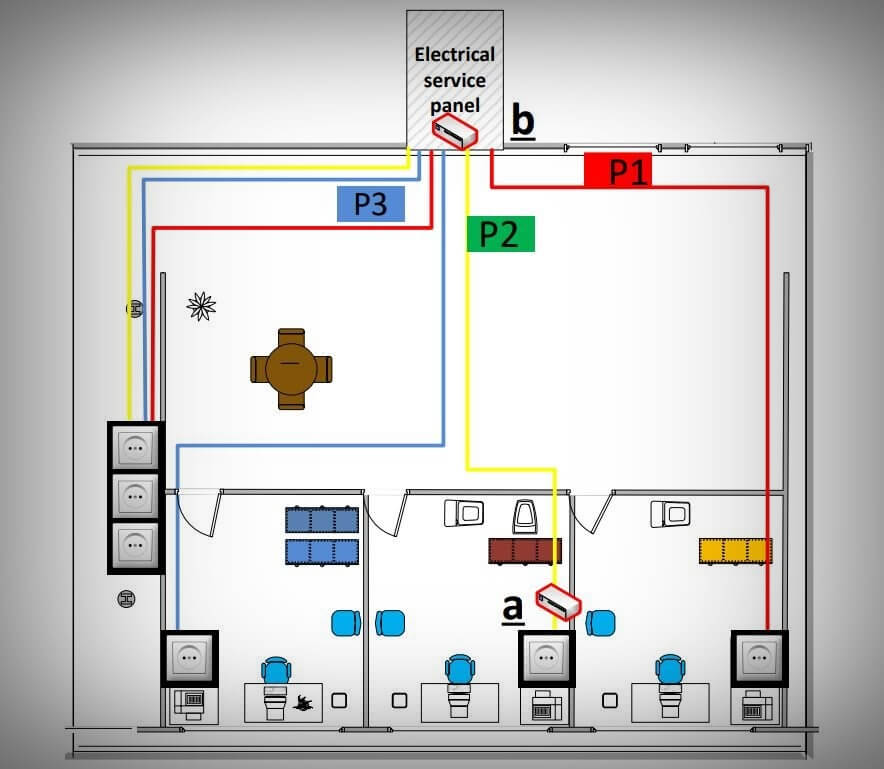

اختراق الحواسيب المعزولة عبر خطوط الطاقة تقنية PowerHammer

تقنية PowerHammer هي أحدث تقنية تم الكشف عنها من قبل فريق الباحثين وهي ذو عمل حاد قادرة على السطوع على الكثير من الأشياء

- القدرة على نقل بيانات من حواسيب Gapped-Air عبر كابلات الطاقة الخاصة به.

- باستغلال التقلبات في تدفق التيار الذي يحدث في خطوط الكهرباء.

- التقنية تعتمد على تثبيت برمجيات خبيثة Malware على الحواسيب المستهدفة من أجل التحكم في المعالج واستخدامه في خلق تقلبات في التيار المتدفق بشكل يشبه شفرة Morse لنقل البيانات في شكل Binary ثنائي 0-1.

- لاستخدام هذه التقنية بشكل صحيح يجب زرع جهاز لمراقبة تدفق التيار داخل خطوط الطاقة لتحديد

البيانات المرسلة والتمكن من فك تشفيرها. - كلما كانت عملية مراقبة التيار أقرب للمصدر كلما أعطت نتيجة أفضل

- يمكن باستخدام هذه التقنية نقل بيانات بمعدل 10-1000 بت/الثانية بعد استبعاد نسبة معدل الخطأ التي قد تحدث نتيجة تداخل الضوضاء الخلفية في التيار والتي قد تحدث بسبب وجود مصادر طاقة مشتركة مثل الأضواء والأجهزة الأخرى.

اختراق الهاتف والمساعد الذكي عبر هجوم Dolphin

هناك مجموعة التقنيات الرهيبة التي يمكن الاعتماد عليها في اختراق الأجهزة بدون اتصالها بالإنترنت بهجوم الدولفين المعروفة ب Attack Dolphin الذي

- تم تطويره من قبل فريق باحثين بجامعة تشيجيانغ Zheijiang الصينية.

- هذه التقنية تعتمد على استخدام الموجات فوق الصوتية Ultrasound من أجل توجيه أوامر للمساعد الذكي مثل Alexa وSiri وCortana وNow Google عبر موجات لا يمكن للإنسان سماعها Inaudible.

- يمكن لأي مستخدم لهذه التقنية توجيه أوامر والقيام بما يريد على هاتفك أو سيارتك أو الحاسوب أو أي غيرها من الأجهزة دون أن يشعر الضحية بما حدث.

- اعتمد الباحثون في هذه التقنية على تصميم برنامج يمكن من خلاله ترجمة الأوامر الصوتية العادية إلى ترددات عالية حتى لا يتمكن البشر من سماعها حيث تجاوز 20 كيلو هرتز 20 kHz.

- يتم إصدار الأوامر على شكل ترددات تستجيب لها الأجهزة الإلكترونية دون أن يتمكن البشر من سماعها.

- قد تم تجربة هجوم DolphinAttack على ستة عشر نظام تحكم صوتي ونجحت جميع الهجمات ونجح الباحثون في القيام بالعديد من الأوامر باستخدام هذه التقنية.

☆☆☆ وهنا نكون قد انتهينا من هذا الموضوع الشيق الذي كان حول اختراق الحواسيب الغير متصلة بالإنترنت بالكثير من التقنيات المتطورة والتي تم تطويرها من طرف مجموعة باحثين من العديد من الدول كما رأينا، بحيث يشكل هذا الأمر كارثة يمكن ﻷشخاص كثر مواجهتها، وقد أتينا ولله الحمد بالكثير من المعلومات المفيدة بشكل كبير جدا، وفي الأخير نتمنى أن يعجبكم الموضوع وتضعو بصمتكم وتشاركونا آرائكم ☆☆☆